Laura Seco Pacheco

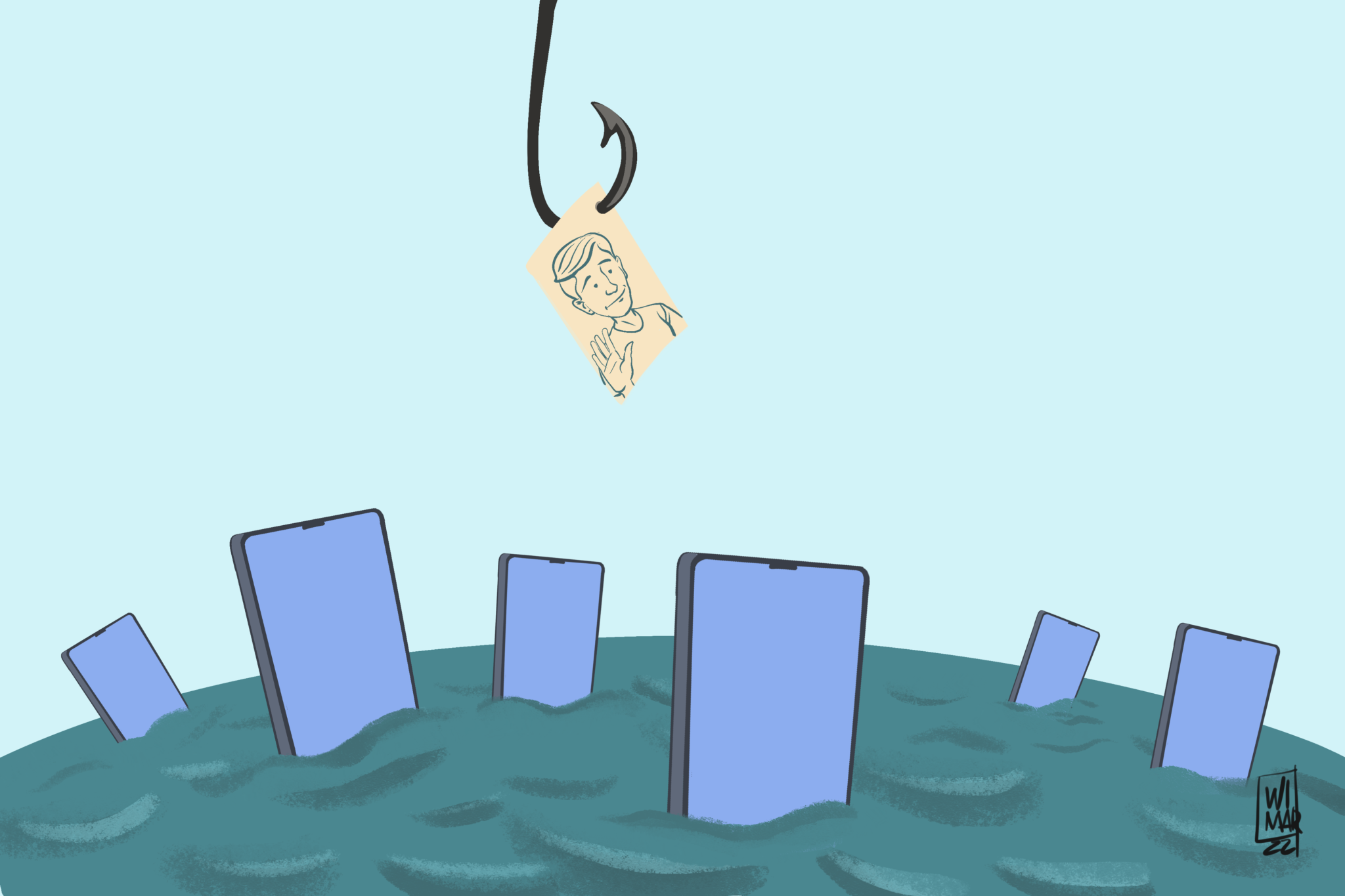

¿Eres tú en el video?: Phishing y protección de datos en Cuba

No, no eres tú quien aparece en el video. Relájate. No muerdas el anzuelo y no abras el enlace. Cierra el chat, cambia tu contraseña y reporta el problema.

Desde hace semanas, usuarios cubanos de la red Facebook han denunciado unos misteriosos mensajes que llegan a través de Messenger. «¿Eres tú en el video?», dicen, seguidos de unos emojis de asombro, o angustia (a veces varían), y un enlace.

A los crédulos/curiosos que pinchan el link, este los remite a una página de diseño idéntico al de Facebook, con dos campos, en los que pide introducir el nombre de usuario y la contraseña de dicha red para iniciar sesión. En el móvil pudiera pasar desapercibido, pero de realizar el procedimiento en una computadora, se puede verificar que el URL que aparece en la barra de direcciones no coincide ni guarda ninguna relación con Facebook.

Se trata de una estrategia de hackeo para obtener nuevos usuarios, hacerse con su información personal y, de paso, embaucar a tus contactos. Hasta el momento no se ha podido determinar cuáles son los fines de esta estafa, pero las teorías abundan en la web. Tampoco se conoce quiénes están detrás de ella.

A dicho fenómeno se le conoce como phishing. Consiste en ganarse la confianza del usuario haciendo pasar un mensaje que enviaría alguien conocido. Por supuesto, no surgió ni ahora, ni en Facebook, pero ha ido mutando y adaptándose a los diferentes espacios online, en dependencia de los objetivos de los ciberdelincuentes que lo ejecutan.

Los cubanos, a pesar de llegar tarde al reparto tecnológico, no han estado exentos del mismo, ni de otros métodos que violan su privacidad y pueden conducir, de igual manera, a grandes estafas. Para colmo, no cuentan con una legislación que los ampare ante este tipo de situaciones en el escenario virtual. Al menos, hasta el momento.

Phishing: una vieja estrategia que se renueva

El sitio web de Microsoft define al phishing como «un ataque que intenta robar su dinero o su identidad, haciendo que divulgue información personal (como números de tarjeta de crédito, información bancaria o contraseñas) en sitios web que fingen ser sitios legítimos».

Para lograrlo, los hackers se hacen pasar por empresas prestigiosas, amigos o conocidos a través de un mensaje falso, que contiene un vínculo a un sitio web de phishing. No solo emplean los mensajes directos de Facebook o WhatsApp, sino correos electrónicos, la mensajería de videojuegos e incluso llamadas telefónicas.

El término tiene su origen en la palabra anglosajona pescar (fishing). El dígrafo ph se debe a los primeros hackers que en la década del 70 se le conocía como phreaks, unión de phone (teléfono) y freaks (raros). Estos, en un incipiente mundo interconectado, realizaban pequeñas estafas para realizar llamadas a larga distancia.

El término se popularizó en los 90. La primera gran víctima fue American Online (AOL), el proveedor número uno de acceso a Internet de entonces, con millones de conexiones diarias. Los hackers se las agenciaron para que los usuarios compartieran sus cuentas y contraseñas de AOL, las cuales utilizaban más adelante para enviar spam y realizar maniobras similares.

Uno de los objetivos principales del phishing es el sistema bancario, principalmente a través de las tarjetas de crédito y cuentas personales, con pérdidas que ascienden a millones de dólares para las víctimas.

El phishing no necesita de grandes conocimientos técnicos,ni del empleo de grandes códigos de programación. Es en su sencillez donde recae su peligrosidad. A través de herramientas de la ingeniería social, como la manipulación o la suplantación de identidad, la misma víctima es quien revela datos confidenciales.

Tanto ha avanzado este “mercado”, que existen campañas de phishing organizadas por profesionales. Incluso pueden subcontratarse estas operaciones, o “alquilar” páginas web como carnadas para el phishing. Estas webs, a menudo, son réplicas exactas de las páginas que se están falsificando. Además, los mensajes incluyen toda una serie de mecanismos para evitar los filtros de spam.

La facilidad para su comisión y el éxito conseguido por los ciberdelincuentes posiciona al phishing entre los ataques informáticos más populares, y constituye tanto un fin como un medio para cometer otros delitos. El sitio El Consultor del Ayuntamiento explica que las zonas más atacadas usualmente, a nivel internacional, son los servicios de bancas y cajas, pasarelas de pago online, redes sociales, páginas de compra/venta y subastas, juegos online, soporte técnico y de ayuda de empresas y servicios, servicios de almacenamiento en la nube, servicios o empresas públicas, servicios de mensajería y falsas ofertas de empleo.

Reconocer un intento de phishing no siempre es sencillo, pero hay pequeños indicios que pueden alertarnos. Lo principal es el remitente: si no son personas y/o empresas conocidas o con las que mantenemos cierta comunicación es probable que se trate de alguna estafa. Igual ocurre cuando es una propuesta tan prometedora que resulta casi imposible de rechazar. Si el lenguaje empleado en el mensaje es demasiado genérico, casi robótico, puede indicarnos que se generó a través de una computadora. Lo mismo si estas comunicaciones tienen muy mala ortografía o una pésima gramática.

De llegarnos algún mensaje o correo sospechoso, lo ideal es no abrirlos, para evitar los hackeos. No obstante, si se entra al enlace—porque el 99% de las veces traen un enlace— y pide usuario o contraseña de alguna cuenta, pues todas las banderas rojas han sido alzadas.

El robo de datos personales en el ciberespacio cubano

En Cuba no solo hemos vivido los mensajes de «¿Eres tú quien aparece en el video?». Aunque este sea tendencia, usuarios han recibido, vía Messenger también, textos pidiendo que escriban a números de WhatsApp para solicitar cierta ayuda. También al e-mail llegan peticiones de refugiados (ahora con la guerra Rusia-Ucrania), minorías que necesitan fondos y donaciones, e incluso auxilios de “príncipes nigerianos”, necesitados de una cuenta bancaria segura a la cual transferir sus fondos.

En diciembre de 2019, varias personas reportaron que el sitio EnZona había sido copiado. Durante 6 días, los usuarios, erróneamente, entraron a la página enzona.org, con una interfaz igual a enzona.net, la real. Sus datos personales (teléfono o correo electrónico y contraseña) eran recogidos y acto seguido, los hackers redirigían a los usuarios a la web verdadera, sin que estos notaran la estafa. Nunca se conoció oficialmente cuántas personas se vieron afectadas, ni cuánto dinero perdieron.

A inicios de 2022, se conoció de la detención de tres ciudadanos que realizaban estafas a través de tarjetas magnéticas. Utilizando métodos de phishing e ingeniería social, se agenciaban información personal de terceros, como su correo electrónico.

Estos son, a grosso modo, ejemplos concretos del fenómeno en Cuba, pero nada invalida que también haya ocurrido por otras vías. De hecho, algunos usuarios han reportado que, incluso sin abrir el enlace del video sospechoso—y menos aún ingresado sus credenciales y contraseñas—desde sus perfiles, se ha enviado este mensaje a terceros.

Aunque ya gran parte de los usuarios están advertidos para que no caigan en los mismos trucos, la ingenuidad de muchos otros actúa como caldo de cultivo para estas estafas. Además, el amplio espectro de métodos para realizar phishing favorece los cibercrímenes. Pero volviendo sobre el tema, ¿existe en Cuba alguna herramienta jurídica para denunciar estos fenómenos, en caso de detectarlos a tiempo?

En diciembre de 2021 se dio a conocer el proyecto de la Ley de Protección de Datos, que pretende regular la información personal dispuesta, tanto en las instituciones públicas en Cuba, como en espacios digitales privados.

El texto reconoce como datos personales: sexo, edad, imagen, voz, género, número de identificación, identidad de género, orientación sexual, color de la piel, origen étnico, nacional y territorial, condición y clasificación migratoria, discapacidad, creencias religiosas, principios ideológicos, estado civil, domicilio y datos médicos o de salud, económico-financieros y académicos y de formación. Esta información puede constar, según el proyecto de ley, en registros, ficheros, archivos, bases de datos u otros medios de tratamiento de datos, sean físicos o digitales de carácter público o privados.

En su artículo 10 inciso j) aclara que, la posesión y tratamiento de datos personales, obedece exclusivamente a fines lícitos. Y en el inciso l), del mismo artículo, advierte que el titular ha de manifestar su voluntad de forma libre, inequívoca, específica e informada para el tratamiento de los datos personales, precisando el fin con el que se otorga el consentimiento.

Paralelamente, el artículo 12 recoge que ha de informarse al titular, de manera comprensible y pertinente, sobre la licitud y finalidad específica de los datos que se solicitan, y tiene derecho a conocer los destinatarios o clase de destinatarios de esos datos, el carácter facultativo u obligatorio de proporcionarlos, dónde se almacenan, a qué tratamiento pueden someterse, las consecuencias de aportarlos o no y de su inexactitud, así como su régimen de conservación.

Pero ninguna de estas circunstancias ocurre durante la sustracción de datos mediante phishing, lo que reafirma el carácter ilegal de este fenómeno en Cuba. El problema entonces reside en que nunca, o casi nunca, se conoce quienes son los hackers, quienes incluso pueden residir en otros países.

Habrá que verificar si en la práctica, de detectarse un phishing o intento de tal desde la isla, las víctimas pueden denunciar ante las autoridades y si esas denuncias proceden. Por ahora, solo queda esperar, incluso por la aprobación de la Ley, prevista para abril de este año, pero que ha sido atrasada sin conocerse una nueva fecha.

Laura Seco Pacheco es graduada de Periodismo en 2018 por la Universidad Central Marta Abreu de Las Villas. Trabajó durante tres años en Vanguardia, periódico provincial de Villa Clara. Actualmente, perdiodista en elTOQUE. Interesada en temas sociales, ambientales, protección animal y fenómenos de Internet.

Ilustración por Wimar Vedercia Fuentes. Encuentralo en twitter @FuentesWimar.

BACK TO NUEVOS ESPACIOS